ProjectSauron realisiert maßgeschneiderte staatliche Spionage-Kampagnen

Die Hintermänner von ProjectSauron haben sich professionelle Spionage-Software wie Duqu & Co. als Vorbild genommen und noch weiter perfektioniert, erläutern Sicherheitsforscher.

(Bild: Kaspersky)

Bei ProjectSauron handelt es sich um eine groß angelegte und beständige Spionage-Kampagne, die es auf staatliche Einrichtungen und wirtschaftliche Institutionen abgesehen hat. Sicherheitsforscher von Kaspersky stießen erstmals im September 2015 auf den Schnüffel-Trojaner, analysierten seine komplexe Arbeitsweise und veröffentlichten nun einen Bericht.

Die Ergebnisse legen nahe, dass es sich um einen "nationalstaatlichen Bedrohungsakteur" handelt, der seit Juni 2011 bis in die Gegenwart operiert. Die Spionage-Kampagnen seien modular aufgebaut und die Drahtzieher haben für verschiedene Angriffsziele maßgeschneiderte Lösungen parat, erläutert Kaspersky. Betroffen seien Computer mit verschiedenen Windows-Versionen.

Gezielt verschlüsselte Infos abziehen

ProjectSauron soll es insbesondere auf verschlüsselte Kommunikation abgesehen haben und dabei gezielt Daten herausfiltern. Um kopierte Infos auswerten zu können, greife der Schädling wenn möglich Passwörter und Schlüssel ab. Bisher sind Infektionen unter anderem von Regierungs-Organisationen und dem Militär aus italienischen Ländern, dem Iran, Ruanda und Russland bekannt. Weitere Organisationen und Regionen sind Kaspersky zufolge sehr wahrscheinlich auch betroffen.

Bei der Arbeitsweise orientiere sich ProjectSauron an professioneller Spionage-Software wie Duqu, Equation, Flame und Regin. Die Hintermänner von ProjectSauron sollen viele Techniken der Superspione übernommen haben. Zusätzlich wurden weitere Taktiken implementiert, damit ProjectSauron unentdeckt arbeiten kann, führen die Sicherheitsforscher aus. Der ursprüngliche Infektionsweg ist jedoch bis heute unbekannt.

Vermeidung von Mustern

Damit der Spionage-Trojaner bei seiner Arbeit möglichst wenig Aufsehen erregt, soll er bewusst Muster vermeiden und sich effektiv verstecken. So stricke ProjectSauron Kaspersky zufolge für seine Ziele stets individuelle Kampagnen, die in der jeweiligen Form immer nur einmal zum Einsatz kommen. Demnach weisen etwa Kern-Elemente einer Aktion immer unterschiedliche Dateinamen und -größen auf, um eine Entdeckung zu erschweren. Zusätzlich verschlüssele der Schädling seine Module und Netzwerk-Protokolle.

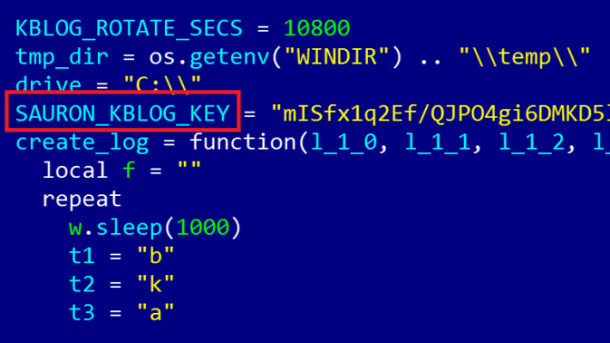

Ist ein Computer infiziert, soll ProjectSauron die Skripte von legitimen Software-Updates missbrauchen und als Backdoor arbeiten. So soll der Schädling neue Module herunterladen und Befehle der Angreifer im Speicher ausführen können. Zudem setzt ProjectSauron den Sicherheitsforschern zufolge aus Gründen der Flexibilität auf LUA-Skripte, was bei Malware eher selten der Fall ist. So können die Entwickler etwa mehr als 50 Plug-ins implementieren.

Der Schädling soll sich auch auf nicht an ein Netzwerk oder das Internet angeschlossene Air-Gap-Systeme schleichen können. Das geschehe über einen präparierten USB-Stick, auf dem kopierte Informationen in einem versteckten Bereich abgelegt werden, erläutert Kaspersky. (des)